DDoS-Schutz bei SyntaxPhoenix

Schützen Sie Ihre Applikationen mit unserem modernen DDoS-Schutz

Schutz vor DDoS-Attacken

Immer häufiger sind Unternehmen und deren Infrastrukturen Ziel von Angriffen. DDoS-Angriffe beziehungsweise Distributed Denial-of-Service-Angriffe sind koordinierte, zielgerichtete Angriffe auf einen Server um diesen mit einer vielzahl von Anfragen so zu überlasten, dass dieser seine normalen Aufgaben nicht mehr abarbeiten kann und die darauf gehosteten Dienste nicht mehr erreichbar sind. Diese Ausfälle können für Unternehmen zu immensen Imageschäden und Umsatzeinbußen aufgrund der nicht verfügbaren Infrastruktur führen.Gegen Distributed Denial of Service-Angriffe kann man sich aber gezielt schützen und diese durch Filtermaßnahmen in Form eines DDoS-Schutzes bereits im Vorfeld filtern.

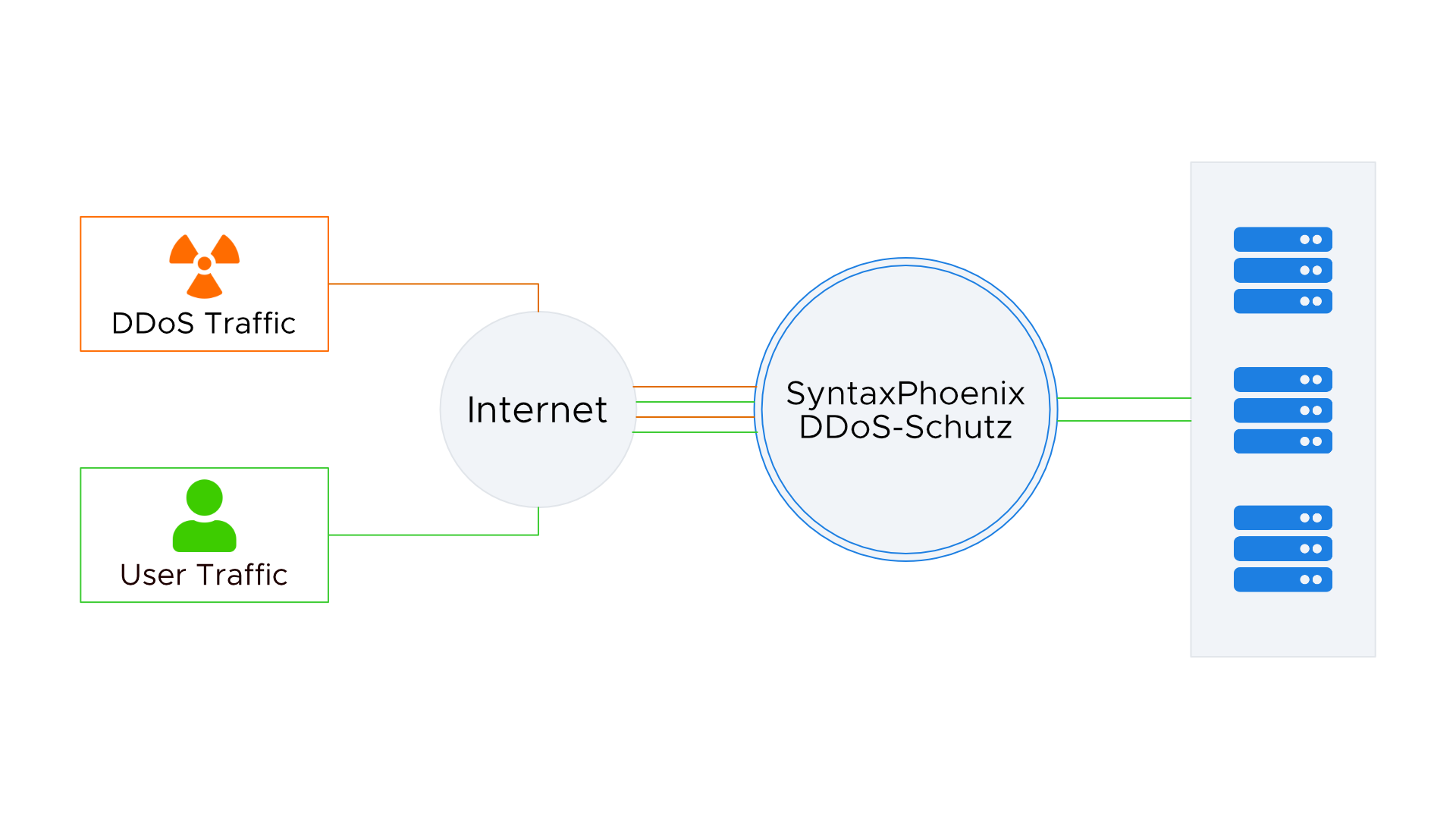

Funktionsweise SyntaxPhoenix Security-Shield

Im Falle des Security-Shields wird der Traffic bereits vor dem Erreichen der Server durch das Security-Shield gefiltert. Hierbei wird durch Algorithmen bösartiger Traffic von normalem Traffic Ihrer Nutzer unterschieden und entsprechend gefiltert.Der Traffic von DDoS-Angriffen wird dabei bereits an unserer Infrastruktur verworfen und erreicht somit nicht Ihre Server.

Entgegen vieler Konkurrenten ist der DDoS-Schutz von SyntaxPhoenix dauerhaft aktiv und filtert dauerhaft den Traffic auf potentielle Angriffe. Somit können wir sicherstellen, dass Traffic eines Angriffes, sofern dieser filterbar ist, ihre Server nicht erreichen wird.

Das Security-Shield von SyntaxPhoenix setzt auf viele Filtermethoden für den bestmöglichen Schutz und nutzt mehrstufige Filterpipelines mit bis zu 28 Filterstufen. Das System ist dabei bereits auf Amplification Angriffe, TCP-Floods, durchdachte Layer 7 Attacken und weitere Angriffsszenarien vorbereitet.

Dank ausreichender Anbindung unseres Netzwerkes nach Außen können wir Angriffe bis zu 750Gbit/s ohne den Einsatz von Null-Routing abwehren.

Aufbau des Security-Shields

Der Schutz besteht aus einer Netscout Arbor Sightline und mehreren weiteren Eigenentwicklungen. Mithilfe dieser Infrastuktur ist der Schutz in der Lage Angriffe von bis zu 750Gbit/s zu filtern. Dabei werden eine vielzahl von Angriffsmethoden automatisch erkannt und mitigiert.

Ein Auszug der filterbaren Angriffstypen

Flood Attacks

Flood Attacks sind typische DDoS-Angriffsszenarien, wobei die Angreifer erhöhte Traffic-Volumen an die betroffenden Systeme senden.

TCPUDP

ICMP

DNS Amplification

TCP Stack Attacks

TCP Stack Attacks attackieren explizit die Handshake-Funktionalität des TCP/IP-Stacks.

SYNFIN

RST

SYN ACK

URG-PSH

TCP Flags

Fragmentation Attacks

Fragmenation Angriffe basieren auf den Paketen der IP/ICMP Fragmentation. Hierbei senden die Angreifer Pakete, welche nicht defragmentiert werden können und somit den Arbeitsspeicher füllen.

TeardropTarga3

Jolt2

Nestea

Application Attacks

Application Attacks zielen explizit auf den Application-Layer ab und nutzen Schwachstellen in Anwendungen aus.

HTTP GET floodsSIP invite floods

DNS attacks